About Us

Contact Info

- Rock St 12, Newyork City, USA

- (526)-236-895-4732

- Week Days: 09.00 to 18.00 Sunday: Closed

Le 10 domande TOP all'esperto di Cyber Security

- Anylink Group

- 0 Comments

- Blog, Cybersecurity

INTERVISTA ALL’ESPERTO CYBER SECURITY DI ANYLINK GROUP

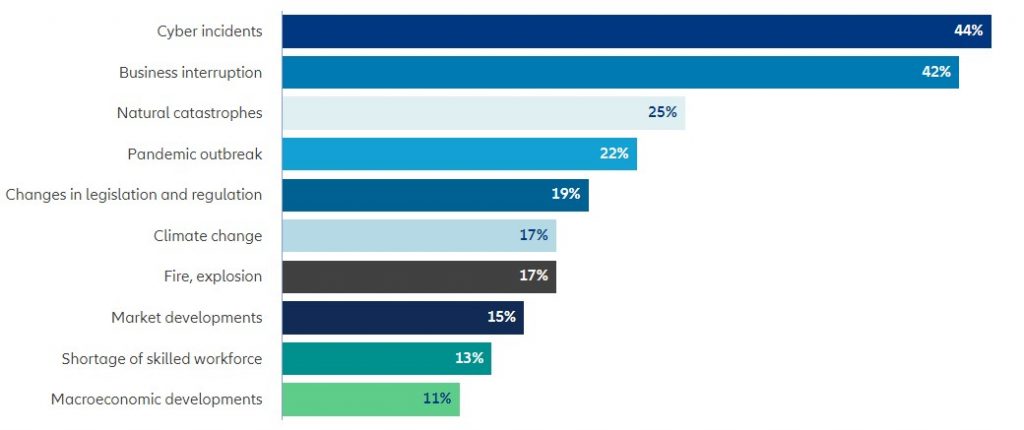

Nella classifica dei rischi percepiti dalle aziende a livello mondale contenuta nell’Allianz Risk Barometer la Cyber Security ricopre nel 2022 il primo posto seguito dalla Business Interruption, argomenti che hanno sorpassato di gran lunga le preoccupazioni per il Climate Change e la Pandemia. In tutto il mondo ormai converge la visione sull’importanza di una risposta immediata e coordinata contro le minacce cybernetiche risultanti dal crescente utilizzo della rete internet.

Per affrontare il problema bisogna partire dalla base, capire quali sono le attività più importanti che ogni azienda deve intraprendere per garantire la sicurezza dei dati sensibili e non.

Ne parliamo con Stefano Conti, Cyber Security Engineer & IT Auditor certificato CISA di AnyLink Group per rispondere alle 10 domande più frequenti dei nostri clienti riguardanti la Cybersecurity e in particolare il Vulnerability Assessment (VA) e il Penetration Testing (PT).

PERCHE’ OGGI SIAMO TUTTI ESPOSTI ALLE MINACCE DEL CYBERCRIME? QUALI SONO I SETTORI PIU’ COLPITI?

Siamo tutti esposti alle minacce di cyber-crime nella misura in cui le nostre vite sono coinvolte con l’utilizzo delle risorse che sono bersaglio dei cyber-criminali (computer, tablet, smartphone, social media, carte di credito, etc). Se poi consideriamo il fatto che stiamo già vivendo in un mondo progressivamente sempre più connesso (per esempio attraverso IoT), in cui tutto è collegato alla “rete” (dall’automobile alla lavatrice…) e quindi potenzialmente ‘attaccabile’, abbiamo un’idea di quanto il tema della Cyber Security è diventato più centrale nelle nostre vite quotidiane.

E se questo è vero sul piano personale, lo è ancora di più a livello aziendale, dove oramai l’Information Technology ha guadagnato una funzione fondamentale per il supporto e lo sviluppo del business, a prescindere dal settore in cui opera l’azienda. Poi è vero che ci sono settori più ‘appetibili’ per gli hacker, come sicuramente il settore finanziario e quello sanitario, inoltre in conseguenza della guerra in Ucraina tutte le infrastrutture critiche dei paesi sono estremamente a rischio. In ogni caso, diversi casi di attacco cyber negli ultimi anni hanno evidenziato che ormai tutte le organizzazioni e strutture sono esposte al rischio. Si pensi soltanto al caso dell’azienda produttrice di software Kaseya: dopo l’attacco alla società leader di software di gestione remota centinaia di aziende della supply chain sono state violate e il programma è stato reso inutilizzabile per diversi giorni, con punte di 10 giorni. Tra le vittime c’erano anche aziende italiane, nonostante fossero più piccole e geograficamente distanti dalla Florida. Essere connessi a livello globale può quindi comportare anche

QUANTO SONO IMPORTANTI OGGI GLI STRUMENTI DI MONITORAGGIO DELLA VULNERABILITA’ DEI SISTEMI COME VULNERABILITY ASSESSMENT (VA) E PENETRATION TEST (PT)?

Quando dico che il problema è innanzitutto di mentalità e culturale più che tecnologico, intendo dire che ciò che maggiormente manca nelle PMI, è la consapevolezza e competenza di stabilire il reale livello di rischio della Cyber Security, ovvero di quanto l’organizzazione è incline ad essere esposta a degli attacchi. Un ladro di appartamenti evidentemente cercherà di entrare in case dove non ci sono porte, finestre blindate, antifurti o telecamere di sicurezza. Quanto più una casa è indifesa, tanto più il rischio di intrusioni indesiderate aumenta. Ma è solo quando uno diventa consapevole di questo rischio che uno allora comincia a pensare a delle eventuali contromisure, come l’installazione di un antifurto perimetrale, o una porta blindata ecc.

La logica con cui si ragiona è esattamente la stessa anche nel campo della Cyber Security, ed è qui che entrano in gioco strumenti come il VA e il PT. Sono entrambi strumenti che nascono contestualmente ai crimini informatici, e contribuiscono a fornire una stima del livello di rischio informatico a cui una organizzazione è esposta. E sono quindi il primo passo per capire quali sono le contromisure più appropriate per la difesa.

COSA SIGNIFICANO E COME SI DIFFERENZIANO UNO STRUMENTO DALL’ALTRO? COME SI SVOLGONO LE ATTIVITA’ DI VA E PT?

Il Vulnerabilty Assessment è veramente il primo passo di questa presa di consapevolezza. Viene effettuato utilizzando dei programmi specializzati che eseguono una serie di test automatici su tutti i dispositivi di rete in modo da valutarne le versioni dei sistemi operativi, dei software aggiuntivi, le configurazioni hardware e software, le funzionalità interne, e se sono al passo con i famosi aggiornamenti di sicurezza che vengono rilasciati periodicamente da tutti i produttori di software e hardware.

E già qua si può aprire un mondo…

Il Penetration Testing invece è un passo successivo, nel quale del personale specializzato (i famosi Ethical Hackers…) effettuano delle prove più mirate su richiesta del cliente, che magari desidera raccogliere informazioni più approfondite su alcune debolezze particolarmente critiche riscontrate nel VA. In questa fase il livello di automazione si abbassa parecchio, perché appunto molto dipende dalla richiesta del cliente e dal tipo di metodologia scelta dall’Ethical Hacker.

QUANTO TEMPO CI VUOLE PER EFFETTUARE QUESTI TEST E QUANTO COSTANO?

Il tempo (e il costo) dipendono da diversi fattori, tra cui innanzitutto la grandezza della rete da ispezionare (in termini di numero e complessità dei dispositivi) e soprattutto dal livello di profondità dei test desiderata dal cliente. Per reti piccole possono bastare uno o due giorni, mentre reti più complesse (magari dislocate su differenti siti geografici) potrebbero richiedere qualche giorno in più. Ovviamente i tempi dipendono anche dalle risorse che il cliente è disposto a mettere a disposizione.

Per supportare i nostri clienti nel loro processo di valutazione del rischio, considerando anche lo scenario internazionale venutosi a creare con la guerra in Ucraina, da qualche mese stiamo proponedo un nuovo tipo di servizio che eroghiamo in maniera completamente gratuita: il port scanning, che in termini pratici è semplicemente il rilevamento e la mappatura dei servizi erogati dalle varie macchine in rete.

Diciamo che si tratta del primo step che verrebbe normalmente effettuato in un VA, ma può dare già delle informazioni molto significative, come l’indicazione della presenza di sistemi operativi o software vecchi e quindi sicuramente vulnerabili. E’ un’attività molto più rapida, anche se evidentemente non arriverà mai a quel livello di precisione a cui solo un normale VA può arrivare.

QUAL E’ OUTPUT DEI TEST?

Normalmente i software che effettuano i test per il VA restituiscono una mole di dati considerevole e non sempre facilmente comprensibile, soprattutto per i non addetti ai lavori. Quello che facciamo allora è un lavoro di consolidamento e di analisi dei dati ottenuti, e da questo cerchiamo di estrapolare i rilevamenti più critici. Per ciascuno di essi proponiamo una ‘raccomandazione’, ovvero cosa deve fare il cliente per ‘mitigare’ (ovvero abbassare) il livello di rischio portato da una data vulnerabilità.

In sintesi, quello che viene consegnato al cliente è una relazione finale, in cui riassumiamo le attività svolte, l’elenco delle vulnerabilità riscontrate, e l’elenco delle raccomandazioni. Al cliente in ogni caso, vengono consegnati anche tutti i dati raccolti durante l’assessment.

Una relazione simile viene prodotta anche per ogni attività di Penetration Test.

COSA DOBBIAMO FARE SE L’ESITO DEI TEST RILEVA DELLE VULNERABILITA’?

Dipende dal livello di rischio associato alle vulnerabilità riscontrate. Maggiore è il livello di rischio di sicurezza informatica, maggiore è la probabilità di subire un attacco e quindi e i conseguenti danni (economici e non). Noi classifichiamo le vulnerabilità in tre livelli di gravità (critiche, medie e basse). Consigliamo ‘caldamente’ di risolvere le vulnerabilità critiche immediatamente, quelle medie il prima possibile, mentre basse entro un anno dal VA. Poi evidentemente sta al cliente l’ultima parola. Noi forniamo consigli e, nel caso decida di introdurre fin da subito soluzioni mitigative, cerchiamo di supportarlo nelle sue scelte con le nostre competenze e i nostri servizi.

QUALI ALTRI FATTORI INCIDONO SULLA SICUREZZA CIBERNETICA IN AZIENDA?

Questa è una domanda molto importante, perché sia VA che PT si focalizzano soprattutto sugli aspetti tecnologici o di processo dell’azienda, ma c’è un ancora un fattore molto importante della Cyber Security di cui non abbiamo ancora parlato: il fattore umano. Se mi permettete di riutilizzare l’esempio precedente, uno può dotarsi della porta blindata migliore del mondo, ma a nulla serve se poi qualcuno se la dimentica aperta…

Allo stesso modo, c’è il forte rischio di vanificare significativi investimenti in acquisiti di firewall, IDS, antivirus, ecc. quando poi un utente un po’ ingenuo clicca su un’email contente un allegato malevolo, o peggio ancora autorizza un pagamento su richiesta in una email falsificata a regola d’arte in cui viene simula una richiesta del proprio amministratore delegato.

Esiste tutto un settore del cyber-crime nominato Social Engineering, nel quale, attraverso diverse tecniche di impersonificazione (alcune delle quali non utilizzano nemmeno strumenti informatici, ma semplici telefonate…), abusando della naturale tendenza alla buona fede delle persone, si riescono a rubare una quantità di informazioni impressionanti.

Sebbene in questo campo il rapport Clusit 2022 segnala un dato confortante, cioè una decrescita di questo tipo di attacchi del 32%, segno che le aziende stanno lavorando e investendo molto nel campo della User Awareness. Questo è un ulteriore segno di quanto sia cruciale un’adeguata formazione degli utenti e tutti i livelli (e per ‘tutti’ si intende top management incluso…) in modo da renderli consapevoli di questi rischi.

VA E PT CI PROTEGGONO CONTRO GLI ATTACCHI CYBER?

Come dicevo prima, VA e PT non proteggono di per sé dagli attacchi, ma sono il primo passo per l’implementazione di un piano di protezione. Ed il primo passo, lasciatemi di nuovo ripetere, è sempre una presa di consapevolezza in base alla quale poi è possibile effettuare le decisioni più appropriate.

Lasciatemi anche chiarire un altro equivoco: il rischio non viene mai eliminato completamente. Neanche la tecnologia più avanzata o il processo più completo o gli utenti più addestrati. I rischi possono solo essere mitigati e il livello di mitigazione dipende dalle risorse che un’azienda è disposta ad investire per il contenimento del rischio. Paradossalmente potrebbe decidere di non fare nulla e sperare che il rischio non si concretizzi mai, come purtroppo vedo fare in molti casi…

MA ALLORA, OLTRE AL VA E PT E CONSIDERATO QUANTO DETTO SOPRA, COSA BISOGNA FARE PER PROTEGGERSI IL PIU’ POSSIBILE DA UN ATTACCO INFORMATICO?

Siccome il problema principale, almeno per quanto riguarda le PMI è una mancanza di conoscenza di rischio, la cosa più importante da fare è non sottovalutare il rischio per una falsa sensazione di sicurezza che tipicamente si esprime nel pensiero:” Tanto a me non capiterà mai…”. Vale la famosa frase di Erasmo da Rotterdam: “prevenire è meglio che curare”.

Senz’altro una buona pratica è monitorare costantemente i siti governativi dedicati al monitoraggio delle cyber minacce (scoperta di nuove vulnerabilità, campagne di fishing, malware, e molto altro…).

Un esempio in questo senso (molto impressionante secondo me), è stata la recente pubblicazione da parte del CSIRT Italia (Computer Security Incident Response Team) di articolo intitolato “Analisi delle principali vulnerabilità sfruttate in campagne cyber pubblicamente attribuite ad attori di matrice russa e relative mitigazioni” contenete una lista di 71 (!!) vulnerabilità critiche che (cito letteralmente) “dovrebbero essere risolte con urgenza e in via prioritaria” appunto perché “Esse risultano, infatti, quelle maggiormente utilizzate nell’ambito delle campagne di attacco pubblicamente attribuite ad attori malevoli legati alla Federazione Russa in 18 diversi riferimenti pubblici.”. La lista contiene vulnerabilità riferibili un po’ a tutte le viarie piattaforme (Windows, Cisco, Fortinet, Oralcle, VMware) e per la maggior parte di esse sono disponibili degli exploit publici su siti come Github o exploit-db (ndr: gli exploit sono esempi di programmi “Proof Of Concept” che utilizzano una certa vulnerabilità). Questo è solo un esempio di come il monitoraggio di questo tipo di siti come www.csirt.gov.it può dare un grosso contributo alla maturazione di una strategia di difesa efficace.

In ogni caso, evidentemente è una buona idea affidarsi a chi è già competente ed ha esperienza in questo settore.

QUALI SONO QUINDI LE SOLUZIONI E I SERVIZI OFFERTI DA ANYLINK GROUP?

Innanzitutto, offriamo servizi di VA e PT che cerchiamo di ritagliare il più possibile a seconda delle esigenze del cliente, specialmente se si tratta di una PMI. Inoltre, grazie alle partnership tecnologiche delle aziende del gruppo (PaloAlto Networks, Clavister, OpManager, Veeam per citare le principali) possiamo supportare nella progettazione e nella realizzazione di soluzioni ad-hoc mirate alla prevenzione degli attacchi (a cominciare dai firewall, passando per end point protection fino ai sistemi di monitoring e di backup). Inoltre, siamo in grado di erogare corsi di formazione per utenti informatici in modo da creare una consapevolezza di base (security-awareness) sui principali rischi informatici, come riconoscerli, cosa fare e soprattutto non fare in caso si presentino. Insomma, cerchiamo di fornire una copertura verticale ed orizzontale (prevention-detection-remediation) per permettere ai nostri clienti di svolgere con più serenità il loro lavoro.